BSI warnt Unternehmen vor den Methoden staatlicher Elite-Hacker

„Wir erleben derzeit die massenhafte Verbreitung von raffinierten Angriffsmethoden durch die Organisierte Kriminalität, die bis vor einigen Monaten nachrichtendienstlichen Akteuren vorbehalten waren.“ erklärt das Bundesamt für Sicherheit in der Informationstechnik (BSI) in einer aktuellen Warnung vor staatlich unterstützeten Angreifern – egal, ob einzelne Hacker oder gleich ganze Hacker-Gruppen.

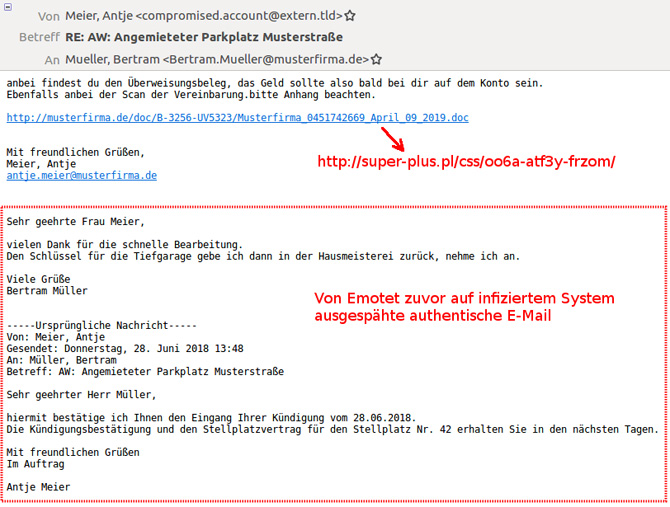

Derzeit werden verstärkt Netzwerkkompromittierungen bei Unternehmen, die mit der manuellen und gezielten Ausführung eines Verschlüsselungstrojaners enden, beim BSI registriert. In einem ersten Schritt werden dabei meist breit angelegte Dynamit-Phishing-Kampagnen, wie die von Emotet, gestartet, um sich Zugang zum Netz zu verschaffen. Bereits seit Herbst 2018 sammelt Emotet auf jedem infizierten System die dort gespeicherten Outlook-Mails ein (sogenanntes Outlook-Harvesting). Die E-Mails der letzten 180 Tage werden durchsucht, auf den sogenannten Comand & Control-Servern werden Beziehungsnetzwerke hergestellt und die Phishing-Mails perfide angepasst. Je häufiger der E-Mail-Kontakt, desto vertrauter die Ansprache an das Opfer.

Warnung vor Emotet

firstbyte digital consulting e.K. hat früher mehrfach vor Emotet gewarnt: Infizierte E-Mails kommen scheinbar von Kollegen, Kunden, Lieferanten oder Bewerbern – und bringen erhebliche Gefahr für die Informationssicherheit und den Datenschutz Ihres Unternehmens mit sich, denn Sie öffnen dem Hacker Tür und Tor ins firmeninterne Netzwerk.

Emotet tut alles, um seine Dynamit-Phishing-Mails möglichst echt aussehen zu lassen (Bild: CERT-Bund/BSI)

Bisher nutzte Emotet die E-Mails nur, um plausible Absender und Empfänger für weitere Phishing-Mails zu erzeugen, diese in einer Datenbank zu speichern und nach weiteren Absender-Empfänger-Realationen zu suchen. Doch jetzt nutzt Emotet den tatsächlichen Inhalt der gestohlenen Mails, um dieses Vorgehen noch weiter zu perfektionieren – genannt Dynamit Phishing.

Von dort breiten sich die Hacker systematisch weiter aus. Häufig sehe man es auch, dass etwa nach einem Einbruch bei einem IT-Dienstleister dessen Kunden attackiert werden. Im nächsten Schritt werden teilweise Backups lokalisiert und gelöscht und selektiv kritische Systeme manuell mit Ransomware infiziert. Diese wird dann zeitgleich auf allen Systemen gestartet.

Laut BSI handelt es sich um „existenzbedrohende Datenverluste“, eintreffende Lösegeldforderungen liegen deutlich höher als bei herkömmlichen Ransomware-Infektionen. Die Hacker sind Erpresser und orientieren sich dabei nach dem vermuteten Wert der Daten für den Betrieb und an dessen finanziellen Möglichkeiten. Vereinzelt wurden mit den Erpressern individuelle Summen verhandelt.

Doch nicht nur die sogenannte Ransomeware (Erpressungstrojaner mit Verschlüsselung der Daten) sind beliebte Schadecodes, die nachgeladen werden können. Trickbot greift beispielsweise Bankdaten ab, der Computer wird an ein Botnetz angeschlossen oder ein Keylogger „schreibt“ alle Eingaben mit und bietet so Möglichkeiten zu Industriespionage. Die Angriffe sind vielfältig.

Übersicht Cyber-Angriffe

2015 Angriff auf deutschen Bundestag

2016 Router der Deutschen Telekom

2016 Lukaskrankenhaus Neuss

2018 Informationsverbund Berlin-Bonn

2018 Krauss-Maffei GmbH München

2019 Kammergericht Berlin (vgl. mit Oberlandesgericht)

2019 Klinikum Fürth

2019 DRK Südwest (insgesamt 13 Krankenhäuser und Pflegeheime)

2020 Uniklinik Düsseldorf

2021 Coronavirus (kein Scherz!)

2022 Sixt Autovermietung

2022 Nordex SE

2022 DDoS: Bundesministerium der Verteidigung, mehrere Poizeibehörden und den Deutschen Bundestag

Schäden durch Cyber-Angriffe

Der Heise-Verlag (c’t) wurde von Emotet befallen. Zwar wurde der Angriff rechtzeitig bemerkt, dennoch war der Schaden immens: 14 Tage keine nutzbare IT-Infrastruktur, 50.000 Euro für externe Hilfen, 500.000 Euro Investitionen in die Ertüchtigung der IT-Sicherheit

(technisch und organisatorisch). Das Kammergericht Berlin war lange Zeit nur noch auf analogem Wege zu erreichen: die gesamte IT-Infrastruktur musste ersetzt werden. Unter Umständen können zudem noch Meldepflichten nach Art. 33 und Art. 34 DSGVO ausgelöst werden – und zwar binnen 72 Stunden ab bekannt werden.

Versicherer bieten einen vermeintlichen „einfachen“ Ausweg: Cyber-Risk-Versicherungen. Der Abschuss einer solchen Versicherung erscheint grundsätzlich angezeigt, doch ein Blick in die Versicherungsbedingung tut Not: oftmals werden dem Versicherungsnehmer Pflichten auferlegt, die ein Informationssicherheits- und/oder Datenschutz-Managementsystem in Grundzügen voraussetzen. Neben den zu treffenden technischen und organisatorischen Maßnahmen sollte vom Versicherungsnehmer vorher überlegt werden, wie Dokumentationen und Nachweis erbracht werden können.

Stadt warnt Bürger

Der Super-GAU für die öffentliche Verwaltung und zugleich ein Weckruf für alle Städte und Gemeinden in Deutschland: nach einem Ransomware-Angriff auf die Stadt Schriesheim landeten Daten im Darknet. Je nach Brisanz der kompromittierten Daten werden die betroffenen Bürger persönlich, telefonisch oder per Brief informiert und über die Folgen des Angriffs aufgeklärt. Die Daten seien immer noch im Darknet einsehbar, so eine Stadtsprecherin und die Verwaltung sei immer noch eingeschränkt. Warum und mit welcher Motivation die Hacker die gestohlenen Daten im Darknet veröffentlicht haben, ist unbekannt.

Öffentliche Verwaltungen und Behörden werden immer wieder Opfer von Cyber-Angriffen oder von gezielten Attaken durch Hacker: so kämpften unter anderem der Landkreis Anhalt-Bitterfeld, die Stadt Schwerin und der Landkreis Ludwigslust-Parchim über viele Wochen und Monate mit den Folgen von Angriffen und liefen im Notbetrieb – von den Kosten ganz zu schweigen.

Wissen schützt!

Vor allem kleinste, kleinere und mittelständische Unternehmen sowie Vereine sind bisher nicht oder völlig unzureichend auf diese neuartige Bedrohungen durch Hacker vorbereitet. Wissen schützt: nutzen Sie individuell zugeschnittene Schulungen von firstbyte digital consulting e.K., um Ihre Mitarbeiter auf den neuesten Stand zu bringen. Unsere Schulungen, Sicherheitschecks und Seminare werden mit einem staatlichen Zuschuss von 50 gefördert! Dabei sollte auf anerkannten Standard wie VdS 10000 oder ISO 27001 gesetzt werden, um ein strukturieres Informationsmanagementsystem im Unternehmen zu implementieren.

Originalbeitrag: 25.04.2019, aktualisiert: 17.05.2022